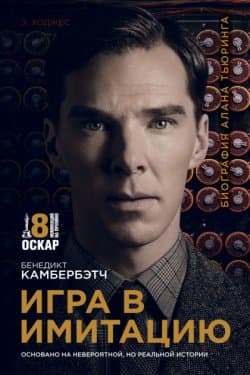

Игра в имитацию - Эндрю Ходжес (2015)

-

Год:2015

-

Название:Игра в имитацию

-

Автор:

-

Жанр:

-

Оригинал:Английский

-

Язык:Русский

-

Перевел:Виктория Тен, Г. Веселов, Михаил Витебский, О. Костерева

-

Издательство:АСТ

-

Страниц:312

-

ISBN:978-5-17-089741-4

-

Рейтинг:

-

Ваша оценка:

Игра в имитацию - Эндрю Ходжес читать онлайн бесплатно полную версию книги

Чтобы добиться точности работы, порядок расположения роторов фиксировали в письменной инструкции, то же относилось к коммутационной панели и установке колец. Задачей шифровальщика было выбрать оставшийся элемент — изначальную установку трех роторов. Это сводилось к выбору некоей тройки букв, например, «W H J». Самая простая система индикаторов просто передала бы «W H J» и включила бы это сочетание в зашифрованное сообщение. Однако на самом деле все было намного сложнее. Сочетание «W H J» само зашифровывалось в машине. Для этого в инструкции на день закладывались так называемые базовые настройки (ground settings). Они, как и порядок расположения роторов, коммуникационная панель и установки колец, были общими для всех операторов в сети. Предположим, что базовая настройка была «R T Y». Затем шифровальщик устанавливает свою «Энигму» с учетом определенного положения роторов, коммутационной панели и колец. Он поворачивает роторы, который считывают «R T Y». После этого он зашифровывает в два приема установку ротора по своему выбору. Иными словами, он зашифровывает «W H J W H J», получая, допустим сочетание «E R I O N M». Он передает сочетание «E R I O N M», затем возвращает роторы на «W H J», зашифровывает сообщение и передает его. Преимущество заключалось в том, что каждое сообщение после первых шести букв зашифровывалось на другой настройке. Слабость системы состояла в том, что в течение одного дня все операторы в сети использовали одно и то же положение машины для первых шести букв своих сообщений. Еще хуже было то, что эти шесть букв всегда представляли шифровку повторяющихся сочетаний из трех букв. Повторение этого элемента и сумели использовать польские криптоаналитики.

Их метод заключался в том, чтобы с помощью радиоперехватов ежедневно составлять список этих первоначальных последовательностей из шести букв. Они знали, что в списке содержится некая модель или система. Например, если первой буквой была А, а четвертой R, то в любом другом сообщении, где первой буквой является А, то четвертой снова будет R. Накопив достаточно сообщений, они сумели составить полную таблицу, предположим:

Первая буква: А B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Четвертая буква: R G Z L Y Q M J D X A O W V H N F B P C K I T S E U

Затем появятся еще две таблицы, в которых связываются вторая и пятая и третья и шестая буквы. Существовал целый ряд способов использования этой информации для выяснения положения «Энигмы» на тот момент, когда были отправлены все эти сочетания из шести букв. Но особенно важным считался метод, который реагировал на механическую работу шифровальщика, включая механизированную форму анализа.

Поляки написали несколько таблиц сочетаний букв в форме циклов. Запись цикла широко применялась в элементарной теории групп. Чтобы преобразовать приведенное выше специфическое сочетание букв в «циклическую» форму, аналитик начинал с буквы А и отмечал, что А связана с буквой R. В свою очередь, буква R была связана с В, В — с G, G — c M, M — c W, W — c T, T — c C, C — c Z, Z — c U, U — c K, и К — с А, таким образов получался полный «цикл»: (A R B G M W T C Z U K). Полное сочетание можно записать как произведение четырех циклов:

(A R B G M W T C Z U K) (D L O H J X S P N V I) (EY) (FQ)

Причина такой записи состояла в следующем: аналитики обратили внимание на то, что длины этих циклов (в нашем примере 11, 11, 2, 2) не зависели от коммутационной панели. Они зависели только от положения роторов, коммутационная панель влияла на то, какие буквы появлялись в циклах, но не на их количество. Это наблюдение продемонстрировало, что положения роторов оставляют довольно четкие характерные признаки в зашифрованном тексте, когда поток сообщений рассматривается как единое целое. Фактически они оставили лишь три характерных признака — длины циклов каждой из трех таблиц сочетаний букв.

Игра во власть

Игра во власть  Корпорация «Бросайте курить» (сборник)

Корпорация «Бросайте курить» (сборник)  Славные парни. Жизнь в семье мафии

Славные парни. Жизнь в семье мафии  Легенда о завещании мавра

Легенда о завещании мавра  Полный джентльмен

Полный джентльмен  Неправильный эльф

Неправильный эльф  Пир теней

Пир теней  Князь во все времена

Князь во все времена  Когда порвется нить

Когда порвется нить  Пока я здесь

Пока я здесь