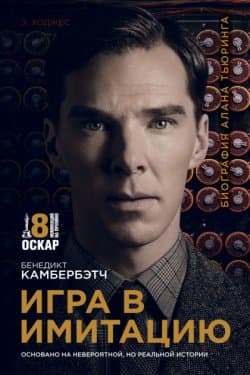

Игра в имитацию - Эндрю Ходжес (2015)

-

Год:2015

-

Название:Игра в имитацию

-

Автор:

-

Жанр:

-

Оригинал:Английский

-

Язык:Русский

-

Перевел:Виктория Тен, Г. Веселов, Михаил Витебский, О. Костерева

-

Издательство:АСТ

-

Страниц:312

-

ISBN:978-5-17-089741-4

-

Рейтинг:

-

Ваша оценка:

Игра в имитацию - Эндрю Ходжес читать онлайн бесплатно полную версию книги

Из этого следовало, что если у аналитиков был полный набор признаков длин циклов, трех для каждого положения ротора, то все, что им нужно было сделать для того, чтобы определить, какое положение ротора использовалось для первых шести букв — это просто перебрать весь набор. Проблема заключалась в том, что в каталоге было 6 × 17576 позиций роторов. Но они сделали это. Для облегчения работы польские математики разработали небольшую электрическую машину, в которой были установлены роторы «Энигмы», и которая автоматически формировала требуемые комбинации букв. На всю работу у поляков ушел год, результаты ее были занесены в картотеку. Но после этого детективная работа была фактически механизирована. Для определения комбинации длин циклов, которые соответствовали обмену шифрованными сообщениями за день, требовалось всего 20 минут поиска в картотеке. В результате аналитики идентифицировали позиции роторов, в которых те находились во время шифровки шести букв индикаторов. Имея эту информацию, аналитики могли вычислить все остальное и прочитать дневную шифропереписку.

Это был элегантный метод, но его недостаток заключался в том, что он полностью зависел от конкретной системы индикаторов. И это не могло продолжаться долго. Сначала у поляков перестала получаться расшифровка сообщений, зашифрованных «Энигмой», применяемой в германском военно-морском флоте, и «… с конца апреля 1937 г., когда немцы изменили военно-морские индикаторы, они (поляки) смогли прочитать только военно-морскую переписку за период с 30 апреля по 8 мая 1937 г., и ту лишь в ретроспективе. Более того, этот небольшой успех не оставил им никаких сомнений в том, что новая система индикаторов сделала «Энигму» намного более безопасной…»

Затем, 15 сентября 1938 г., в тот день, когда Чемберлен прилетел в Мюнхен, произошла более серьезная катастрофа. Немцы изменили все остальные свои системы. Изменения были незначительны, но это означало, что в течение одной ночи все занесенные в каталог длины циклов стали совершенно бесполезны.

В новой системе базовая настройка (ground settings) больше не устанавливалась заранее. Теперь она выбиралась шифровальщиком, который таким образом должен был передать ее получателю. Это делалось простейшим способом — она передавалась, как есть. То есть, если шифровальщик выбирал буквы A G H, то устанавливал роторы так, что они считывали A G H. Затем он мог выбрать другую настройку, например, T U I. Он зашифровывает T U I T U I, получая, допустим, R Y N F Y P. Затем он передает A G H R Y N F Y P как буквы-индикаторы, после чего следует само сообщение, зашифрованное с помощью роторов с базовой настройкой T U I.

Безопасность этого метода базировалась на том, что установки колец менялись день ото дня. Однако первые три буквы (A G H в нашем примере) могли раскрыть всю переписку. Соответственно, перед аналитиками стояла задача определить установки колец, которые были общими для всего потока шифрованных сообщений сети. Удивительно, но польские аналитики смогли решить задачу поиска новых отличительных признаков, которые позволяли определить установку кольца или, что эквивалентно, определить физическое положение провода (core-position), которое соответствовало отрыто объявленной установке ротора, например A G H в нашем примере.

Игра во власть

Игра во власть  Корпорация «Бросайте курить» (сборник)

Корпорация «Бросайте курить» (сборник)  Славные парни. Жизнь в семье мафии

Славные парни. Жизнь в семье мафии  Легенда о завещании мавра

Легенда о завещании мавра  Полный джентльмен

Полный джентльмен  Неправильный эльф

Неправильный эльф  Пир теней

Пир теней  Князь во все времена

Князь во все времена  Когда порвется нить

Когда порвется нить  Пока я здесь

Пока я здесь